漏洞检测与补丁:企业环境调查

即使在小规模的 Linux 环境中,检测漏洞和管理相关的补丁也是一项挑战。如果扩大规模,挑战几乎变得无法克服。有一些方法可以提供帮助,但这些方法的应用并不均衡。

在我们的调查《企业漏洞检测与补丁管理状况》中,我们着手调查大型组织如何处理漏洞检测和补丁管理这两个相互关联的安全问题。

调查结果为了解组织依赖哪些工具来有效处理大规模的漏洞和补丁管理,这些工具的使用方式,以及组织在对抗威胁行动者时面临哪些限制提供了有趣的见解。在此处下载报告副本:此处。

漏洞管理是企业的责任

在我们深入研究调查结果之前,让我们快速了解一下为什么漏洞管理运营在大型组织中如此重要。

漏洞普遍存在,是主要的网络安全难题。事实上,漏洞是一个如此关键的问题,以至于已经制定了法律法规来确保相关组织充分执行漏洞管理任务——因为未能这样做可能会损害公司的客户。

每个行业都有不同的规则适用于它——处理个人数据的组织,例如医疗保健记录和金融服务公司,在最严格的规则下运营。这对日常漏洞管理运营产生影响——一些组织必须比其他组织更快、更彻底地采取行动。

这是我们在调查中探讨的重点之一,试图了解不同的行业合规性要求如何影响实际的漏洞运营。

调查

在 2021 年初,我们启动了一项调查,旨在研究漏洞和补丁管理运营中的三个关键因素。我们检查了补丁部署实践、维护窗口的处理方式,并试图了解受访组织的安全意识总体水平。

该调查已在全球范围内向 IT 专业人士公开宣传,即使我们已经发布了初步结果,它仍在进行中。

我们在一开始就遇到的一个有趣的观察是,全球范围内漏洞管理和补丁处理方式相似。受访者的地理位置与我们收到的回复没有任何可观察到的关联——我们找不到有意义的联系。也就是说,组织运营所在的行业确实有影响。

初步查看调查结果

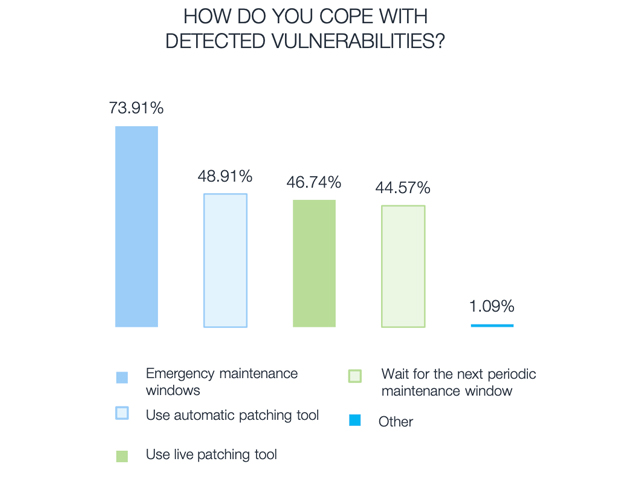

那么我们发现了什么?我们的调查中出现了一些有趣的事实。首先,自动化补丁被广泛使用——76% 的受访者表示他们正在其服务器群中实施自动化补丁。

实时补丁也很常用,几乎一半的受访者依赖实时补丁来修复漏洞,而无需通常与补丁相关的停机时间。鉴于每周发现和修补的漏洞数量,这并不令人意外——有太多的补丁需要应用,无法以手动方式完成。

尽管如此,我们确实发现有趣的是,手动在线研究漏洞是漏洞管理武器库中最常用的工具。这表明,虽然自动化占有一席之地,但一些组织尚未完全拥抱自动化——并且自动化可能无法涵盖漏洞管理的所有方面。

当涉及到服务器群时,我们做出了一个值得注意的观察,因为 73% 的受访者表示他们依赖于单一操作系统的服务器群。这向我们表明,组织重视为所有服务器角色使用单一 Linux 发行版来简化维护——而不是为每个服务器角色使用专门的 Linux 发行版。CentOS 或另一个 CentOS 分支是最常用的操作系统。

不同行业表现出不同的实践

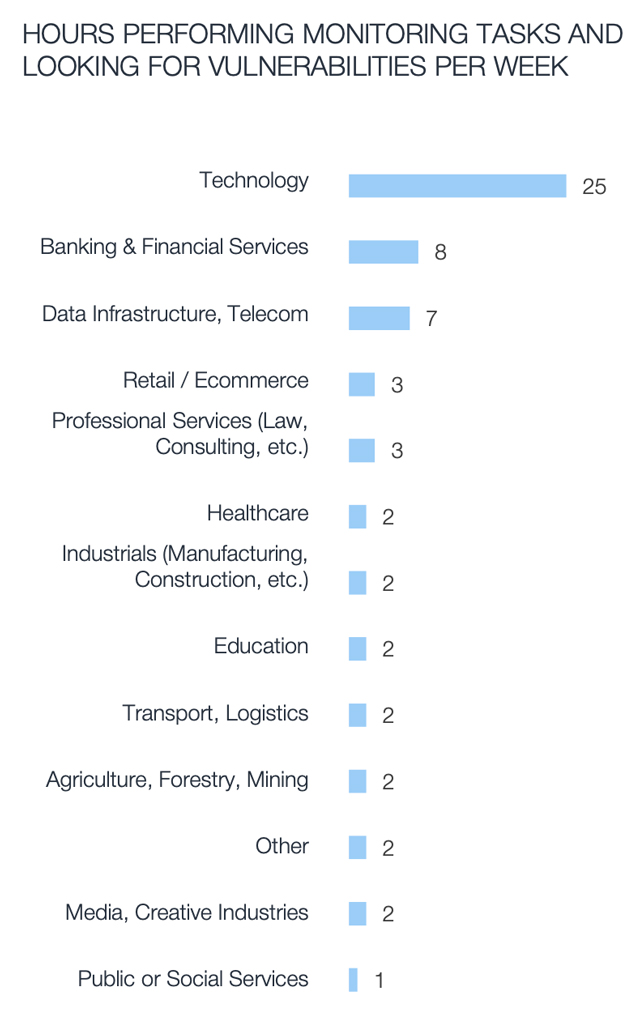

结果强调了不同行业之间漏洞和补丁管理实践的差异。例如,与银行和金融服务业相比,技术行业每周在监控漏洞上花费的时间多出三倍以上。这可能是因为科技公司更了解威胁——或者更频繁地成为目标。

在另一个有趣的观察中,各行业对停机时间的容忍度——或者说是需求——差异很大。在运输和物流行业,我们的受访者表示,他们的组织平均每周容忍 15 小时的停机时间,以适应补丁。但医疗保健组织报告平均每周只有一小时的停机时间。

不同行业的组织在安排员工工时以适应漏洞和补丁管理方面也存在显着差异。例如,公共和社会服务以及银行和金融服务部门的受访者报告说,他们在监控工作上花费了很大一部分员工工时,但工业公司在漏洞监控上花费的时间相对较少。

资源配置是一个重要问题

员工工时是有限的资源,组织必须仔细选择如何分配可用资源。当我们检查受访者汇总报告的内容时,出现了两个有趣的事实。首先,与其他与补丁相关的任务相比,记录补丁过程花费的时间相对较少。

相比之下,我们的受访者表示,安排维护窗口以应用补丁需要花费最多的时间——可能是因为涉及的利益相关者数量众多,以及维护窗口造成中断带来的不可避免的失望。

资源配置方面的挑战也变得显而易见。38% 的受访者表示,他们希望增加 IT 安全人员,以改进其组织的补丁管理——而 29% 的受访者表示,由于资源不足,补丁安装被延迟。

因此,我们并不感到惊讶的是,超过一半的受访者——54.5%——表示他们可用的员工资源不足以满足补丁工作量,而 27.2% 的受访者表示,他们计划雇用更多员工来适应漏洞和补丁管理任务。

功能强大的工具可以提升资源

功能强大的工具可以提升资源

人力资源是补丁过程的基础,但访问正确的工具和正确的功能同样重要。我们的调查揭示了对一些关键功能的需求,这些功能可以使漏洞管理和补丁比原本更有效率。

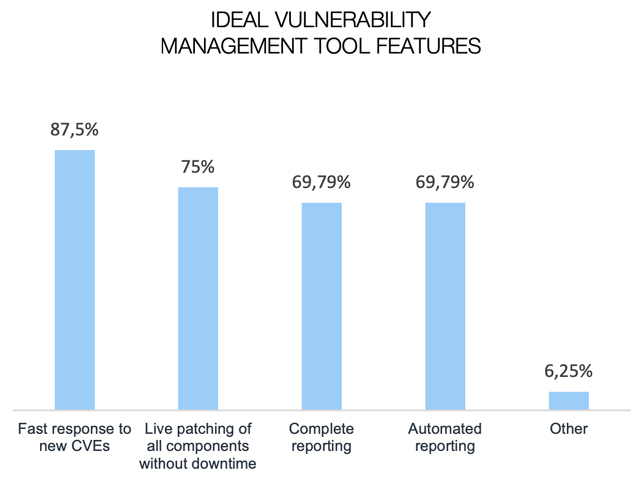

我们询问受访者他们希望在补丁管理工具中看到哪些功能。对新 CVE 的快速响应、实时补丁和自动化的全面报告是几乎同等程度被要求的功能。

问题是开放式的,一些受访者要求了我们未列出的功能。日志记录是一个建议,表明许多正在使用的漏洞管理工具没有提供足够的工具工作方式及其如何影响系统的透明度。

分阶段推出是另一个被要求的功能,这表明需要以避免灾难性中断的方式管理补丁,从而以更受控的方式推出补丁。

这对 Linux 用户意味着什么?

Linux 漏洞不断涌现,相关的漏洞利用变得越来越普遍——部分原因是威胁行动者使用自动化工具来探测漏洞。

即使是资源最好的安全团队也会在努力对抗威胁自动化时陷入困境,唯一的可行途径是安全自动化。我们的大多数受访者已经使用了补丁自动化,并且很明显,使用具有正确功能集的漏洞管理工具可以帮助团队从他们可用的时间中获得更多。

您有机会赢得 Kubernetes 课程

在本文的前面,我提到虽然我们收到了有意义的回复数量,但调查仍在进行中,我们非常渴望在已收到的回复数量的基础上再接再厉,以便我们可以构建更完整的企业环境中的漏洞和补丁管理图景。

为了鼓励更多人完成我们的调查,我们将向调查参与者奖励十个来自 Linux 基金会的免费 Kubernetes 管理员 (CKA) 认证。您可以通过点击此链接完成调查来获得获奖机会。调查结果具有信息量,并能推动观点:您的贡献将有助于塑造漏洞和补丁管理的未来,从而推动各行业的良好实践。

对完整结果感兴趣?您可以在此处下载《企业漏洞检测与补丁管理状况》报告。